Resultados de la búsqueda

Apariencia

Para más opciones de búsqueda, vea Ayuda:Búsqueda.

Si consideras que este artículo debería existir, conoces nuestros pilares, dispones de fuentes fiables y sabes indicarlas como referencias, puedes crearlo, opcionalmente usando nuestro asistente.

- utilizan precisamente los sistemas de bloqueo. La forma en la que se realiza el bloqueo depende de la tecnología disponible, desde simples acuerdos verbales…27 kB (3808 palabras) - 10:39 28 ene 2024

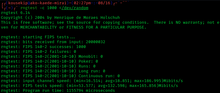

- sistemas electrónicos, a las redes y los datos, etc.[1] En resumen, la seguridad en un ambiente de red es la habilidad de identificar y eliminar vulnerabilidades…63 kB (8461 palabras) - 03:38 16 may 2024

- de la empresa y las tecnologías que utilizan dentro de sus territorios.[14][15] Algunos países alrededor del mundo iniciaron un proceso de bloqueo y…32 kB (3552 palabras) - 14:36 23 ene 2024

- Federal de Supervisión de las Telecomunicaciones, las Tecnologías de la Información y los Medios de Comunicación) y el FSB (Servicio Federal de Seguridad)―…44 kB (4156 palabras) - 23:14 4 mar 2024

- informático y de redes consultados por Inside Telecom, destacaron que lo que está pasando en el Táchira es un bloqueo provocado dentro de la red de ABA. Eso…50 kB (6927 palabras) - 22:05 24 ene 2024

- problemas de seguridad en este tipo de redes, son la conexión no autorizada de personas con terminales inalámbricas similares a puntos de acceso privado…23 kB (1635 palabras) - 22:14 7 may 2024

- Internet (redirección desde Red de redes)descentralizado de redes de comunicaciones interconectadas, que utilizan la familia de protocolos TCP/IP, lo cual garantiza que las redes físicas heterogéneas…77 kB (10 393 palabras) - 19:41 9 may 2024

- Cortafuegos (informática) (categoría Seguridad de datos)que no cumplen los criterios de seguridad especificados. También es frecuente conectar el cortafuegos a una tercera red, llamada zona desmilitarizada…22 kB (2828 palabras) - 19:41 4 may 2024

- AVG Technologies (categoría Empresas de seguridad informática)(anteriormente Grisoft) es una empresa privada de la República Checa especializada en software de seguridad y privacidad informática. Formada en 1991 por…8 kB (952 palabras) - 02:50 11 mar 2024

- LogicLocker (categoría Informática de 2017)PLC a la red corporativa, dependiendo de las capacidades del PLC. La siguiente etapa del ataque es el bloqueo en el que el atacante bloquea a los usuarios…7 kB (696 palabras) - 17:12 10 oct 2023

- Freedom) es un libro escrito por Evgeny Morozov sobre cómo afectan las tecnologías de la información y la comunicación a las sociedades actuales, las expectativas…32 kB (4591 palabras) - 16:40 14 mar 2024

- FIPS 140-2 (categoría Estándares de seguridad informática)individual de los usuarios). También requiere la capacidad para detectar la intrusión física mediante sistemas de bloqueo físico o precintos de seguridad. • El…4 kB (533 palabras) - 02:09 13 may 2024

- Alphabet (categoría Introducciones relacionadas a la ciencia de la computación de 2015)internet, software, electrónica de consumo, dispositivos electrónicos y otras tecnologías. También incluye a empresas de sectores como la biotecnología…16 kB (1353 palabras) - 01:02 22 abr 2024

- Proyecto Escudo Dorado (categoría Censura de Internet en la República Popular China)supervisión de calidad).[9][10] El Proyecto Escudo Dorado también administra la Oficina de Información Pública y Supervisión de Seguridad de Redes,[11] que…28 kB (3463 palabras) - 13:56 14 nov 2023

- Operational technology (categoría Wikipedia:Páginas con títulos de visualización ignorados)Esto conduce al bloqueo del proveedor, lo que reduce la capacidad de implementar soluciones de seguridad. Activos críticos: Debido al rol de OT en el monitoreo…14 kB (1752 palabras) - 11:28 14 nov 2023

- Prey (software) (categoría Software de seguridad libre)reaccionar de forma rápida y hacer un seguimiento continuo a equipos que se reconocen como perdidos. Bloqueo Remoto: Activa un bloqueo de pantalla en…11 kB (1280 palabras) - 14:03 21 dic 2023

- Kaspersky Lab (categoría Empresas de seguridad informática)niveles de tecnologías y herramientas que garantizan la máxima protección frente a las amenazas cibernéticas. El primer nivel (Core) comprende tecnologías antimalware…40 kB (4951 palabras) - 09:02 16 ene 2024

- GSM-R (categoría Sistemas de señalización y seguridad ferroviaria)el canal de subida y 921 MHz a 925 MHz en el canal de bajada, lo que permite evitar cualquier tipo de interferencia intrabanda con las redes GSM públicas…4 kB (564 palabras) - 18:23 14 oct 2019

- TrustPort (categoría Empresas de seguridad informática)computadoras, archivos de servidor y toda la red. TrustPort Net Gateway Programa de seguridad modular para la protección de las redes de computadoras privadas…17 kB (1691 palabras) - 02:53 25 feb 2024

- Yandex (navegador) (sección Seguridad)tecnología de seguridad activa analiza archivos y sitios web en busca de virus, bloquea páginas web fraudulentas, protege contraseñas y detalles de tarjetas…3 kB (415 palabras) - 16:53 23 ene 2024

- de la red social, robando información de hasta 45 mil personas en su mayoría de países como Francia y Reino Unido. Seculert, una empresa de seguridad

- entre redes. IDS: Detectores de intrusos que permiten alertar cuando hay ataques de seguridad. Va desde la detección hasta la toma de medidas de bloqueo automático

- actualmente). a. El bloqueo obligatorio de sitios web enteros, direcciones IP, puertos, protocolos de red o ciertos tipos de usos (como las redes sociales) constituye

- de dispositivos móviles y la comunicación satelital y el intercambio de datos si existe un bloqueo de las vías de acceso Cuál es la contribución de la